[ad_1]

El hombre siempre se ha esforzado por descubrir cosas nuevas para hacer la vida mejor y más cómoda. Siempre estuvo motivado para encontrar nuevas perspectivas y probar nuevos métodos y avances tecnológicos con el intelecto. Un desarrollo lleva a otro y nunca se detiene y el progreso y el avance nunca terminan y son un proyecto continuo.

Nada ha cambiado el mundo tan drásticamente como Internet. Desde el amplio mundo de la web, este mundo ya no está dividido por fronteras invisibles. Se ha convertido en una aldea worldwide y los avances en la tecnología de la información han cambiado radicalmente el estilo de vida de las personas. Este cambio solo ha sido evidente en los últimos 15 años, cuando surgió el concepto de la computadora own. Las personas están constantemente conectadas a sus dispositivos electrónicos y casi todas las funciones de nuestra vida diaria dependen de Net o tecnología relacionada.

Professionals y contras del ciberespacio:

Como siempre, el bien y el mal son dos caras de la misma moneda. Aunque las ventajas superan a las desventajas, ya es hora de investigarlas antes de que se propaguen. Los delitos relacionados con la informática, World-wide-web o la tecnología de la información se conocen como ciberdelincuencia. ¿Qué es realmente el ciberdelito? ¿Qué tan gravemente pueden estos delitos afectar a la gente común oa las empresas? ¿Qué medidas se pueden tomar para frenar tales delitos y qué pasos legales se necesitan para limitar los delincuentes involucrados? El delito cibernético está emergiendo como una de las mayores amenazas para la humanidad y, por lo tanto, se requiere una consideración y acción serias para contener su mayor propagación.

Primero debemos entender qué es el ciberdelito y cómo se denomina ciberdelito a todas las actividades. El delito cibernético simplemente significa actividad delictiva que utiliza las telecomunicaciones y la tecnología de World-wide-web. Básicamente, el ciberdelito se puede dividir en dos tipos. Están,

- Delitos dirigidos directamente a enormes redes informáticas u otros dispositivos relacionados. Por ejemplo, malware, virus informáticos, ataques de denegación de servicios, and so forth.

- Los delitos con la ayuda de redes informáticas no se dirigen a redes o dispositivos independientes. Por ejemplo, robo de identidad, acoso cibernético, phishing, estafas por correo electrónico, piratería, and so forth.

El ciberdelito también está siendo considerado o al menos puesto en el lugar de los delitos de cuello blanco, ya que el perpetrador no es tan fácil de engañar debido a la naturaleza cosmopolita de World-wide-web. Aunque la mayoría de los delitos cibernéticos no están relacionados con la violencia o los delitos graves, las amenazas de identidad o los secretos del gobierno pueden robarse prácticamente en un abrir y cerrar de ojos si fallan las medidas de seguridad. Los terroristas, disidentes y extremistas tienen mayores posibilidades de utilizar esta tecnología para sus actividades ilegales y antisociales.

Fraude relacionado con World-wide-web:

Se estima que casi 163 millones de usuarios utilizarán Web este año, frente a los 16,1 millones de 1995. Por lo tanto, la necesidad de una red más segura se vuelve imperativa cuando se considera la seguridad normal del usuario.

El anonimato de World wide web es caldo de cultivo para que los delincuentes se dediquen a actividades conocidas como delitos virtuales o ciberdelincuencia. Los gobiernos han introducido leyes cibernéticas para frenar tales actividades, pero los delincuentes o las personas involucradas en delitos cibernéticos no son severamente castigados. Aún no se ha establecido una infraestructura lawful adecuada ni mecanismos regulatorios efectivos para proteger a los usuarios de Internet.

Ahora echemos un vistazo a los diferentes tipos de leyes cibernéticas y la cantidad de daño que causan a la sociedad oa las personas. En normal, hay tres tipos de fuentes de amenazas cibernéticas. Están,

- Amenazas relacionadas con la piratería

- amenazas criminales tradicionales

- amenazas de ideología

Cortar:

Esta es una de las formas más comunes de ciberdelincuencia que se encuentran en el ciberespacio en todo el mundo. Se definió como «cualquier persona que, con la intención de causar, o con conocimiento de causa, pérdida o daño ilegal al público o a cualquier persona, destruya, borre o altere la información contenida en un recurso informático, o su disminución o menoscabo de su valor o utilidad, en cualquier caso comete una piratería dañina». Un pirata informático puede entrar en un sistema informático y obtener acceso a toda la información interna. Muchos piratas informáticos lo hacen solo por diversión o para pasar el tiempo. La piratería se considera menos dañina que otros delitos contra la seguridad. .

Básicamente, el objetivo principal del pirata informático es interrumpir un sistema o pink. Ya sea un hacker de sombrero blanco o un hacker de sombrero negro, su grado de destrucción es detener u obtener acceso a los sistemas informáticos. La piratería repetida o la manipulación constante pueden llevar a un pirata informático tras las rejas, pero a menudo estos delitos se toman a la ligera.

Ciberdelincuencia clásica

Los delincuentes cuyo objetivo es únicamente ganar dinero se denominan ciberdelincuentes tradicionales. La mayoría de ellos se identifican como fuentes internas. Un estudio reciente ha confirmado que casi el 80% de los delincuentes involucrados en este tipo de delitos pertenecen a las empresas o empresas relacionadas. El espionaje industrial, los delitos contra la propiedad intelectual, la infracción de marcas, las transferencias ilegales de dinero, los fraudes con tarjetas de crédito, etcetera. son algunos de los delitos cibernéticos tradicionales. Es más probable que los delincuentes que cometen estos delitos terminen tras las rejas si se prueba el delito.

Amenazas cibernéticas ideológicas:

Los datos robados se distribuyen de acuerdo con amenazas ideológicas contrarias a las leyes de propiedad intelectual. Estos delincuentes se consideran a sí mismos como Robin Hood y proliferan los datos protegidos por derechos de propiedad intelectual. Muchas actividades terroristas también se conocen como amenazas ideológicas en el mundo cibernético. Difunden su propia ideología o se oponen al gobierno utilizando la tecnología de Net. Ciberanarquistas como se les llama y su objetivo principal es difundir su ideología o principios y oponerse a lo que está en contra de sus actividades. Los planes y datos de muchos terroristas también se consideran ciberamenazas.

Por lo tanto, independientemente del tipo de delito cibernético, se deben promulgar leyes estrictas para permitir un ciberespacio seguro. A medida que más y más de nuestras actividades diarias en el ciberespacio se interconectan o vinculan, la necesidad de una tecnología totalmente segura se ha convertido en la necesidad del momento. Ya sea un easy hackeo de correo electrónico o phishing, los involucrados en tales actividades definitivamente invaden la privacidad de las personas y las empresas. El robo de identidad, el fraude de dinero y el fraude con tarjetas de crédito son problemas graves que pueden causar daños irreparables a los afectados.

Definitivamente es mejor prevenir que curar:

¿Cómo podemos proteger nuestra purple o sistemas informáticos de los ciberdelincuentes? ¿Cómo puede ayudar el gobierno a contener amenazas de alto riesgo para la sociedad? Como individuos, es importante que utilicemos el mejor sistema de seguridad de Net para proteger nuestros sistemas de ataques cibernéticos. Es importante utilizar una contraseña segura para proteger los correos electrónicos u otros datos o documentos importantes almacenados en línea. Los detalles importantes, como nombres de usuario y contraseñas de cuentas bancarias, no deben almacenarse en línea ni en la computadora. Recuerde que el ciberespacio es una purple abierta y no ofrece protección contra datos tan importantes.

Nunca abra correos electrónicos no identificados y nunca responda a estafas por correo electrónico ni crea en estafas por correo electrónico que digan que ganó millones de dólares en una lotería en línea. Las tarjetas de crédito deben usarse con moderación o con precaución en línea. Los sitios website no seguros y los sitios world-wide-web restringidos siempre conllevan un alto riesgo y, por lo tanto, no es recomendable usar sus tarjetas de crédito en dichos sitios web. Siga cambiando las contraseñas e instale un potente computer software antivirus para protegerse contra torzons, virus y malware.

Las empresas y las instalaciones deben exigir a los trabajadores que firmen contratos efectivos para evitar el robo de identidad interno. Los servidores y dominios deben estar bien asegurados para la ciberseguridad continua de sus datos. Los datos gubernamentales y los datos de alto secreto deben estar sujetos a un escrutinio riguroso. Las naciones enemigas también utilizan a los piratas informáticos para descubrir los secretos internos de un país contrario. Por lo tanto, es mejor que todas las formas de datos de alto secreto no se almacenen en línea. Demasiada información revelada es siempre una amenaza cibernética. La vigilancia, la conciencia y no compartir información personalized mientras se trabaja en red puede prevenir la mayoría de estos delitos cibernéticos.

El gobierno debe establecer alas cibernéticas para identificar a estos delincuentes y dictar reglas o castigos estrictos para los ciberdelincuentes. Las leyes cibernéticas deben ser muy estrictas y se deben usar tecnologías más nuevas para encontrar fácilmente a estos delincuentes y frenar sus actividades ilegales. Los pasos para bloquear a la persona que cometió el mistake y la información actualizada sobre dichos delincuentes pueden ayudar al público a identificar los diversos delitos en el ciberespacio. Después de todo, el conocimiento es lo que puede hacerte poderoso, ¿no es así?

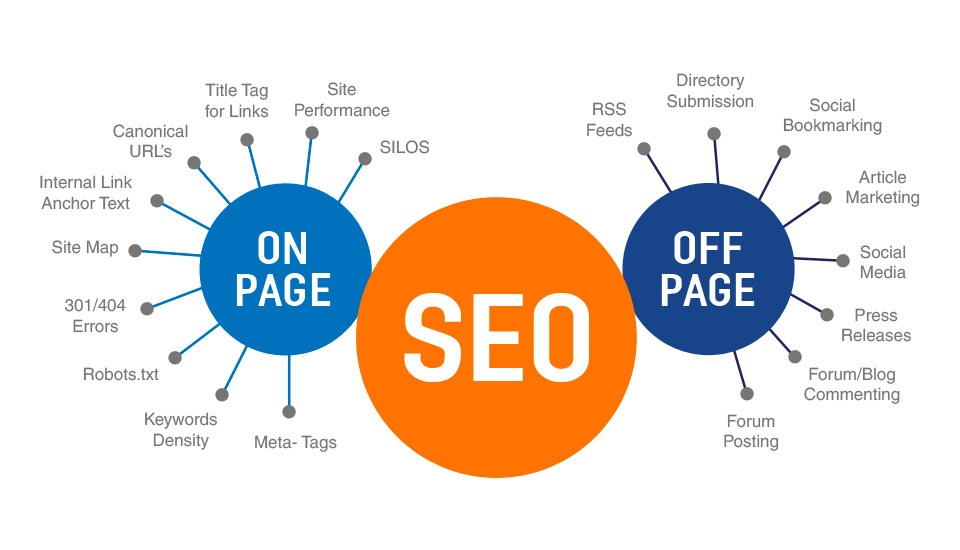

Recurra a los mejores diseñadores net y expertos en Search engine optimisation asequibles para sitios net personalizados, alojamiento world-wide-web y otros diseños y materiales de advertising relacionados con Online.

[ad_2]